Gli hacker hanno utilizzato 4 zero-days per infettare dispositivi Windows e Android

I siti Web Boobytrapped vengono utilizzati dagli aggressori per infettare le persone che li hanno visitati.

Il Team di ricercatori Google del Project Zero hanno descritto in dettaglio una sofisticata operazione di hacking che ha sfruttato le vulnerabilità in Chrome e Windows per installare malware su dispositivi Android e Windows.

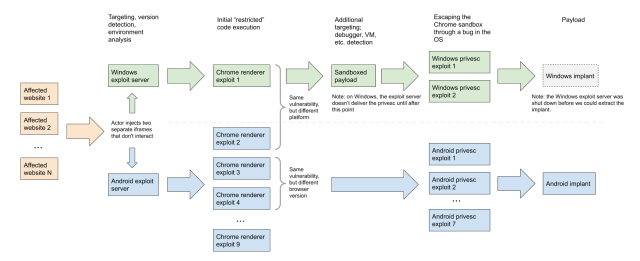

Alcuni degli exploit erano zero-day, il che significa che miravano a vulnerabilità che all’epoca erano sconosciute a Google, Microsoft e alla maggior parte dei ricercatori esterni (entrambe le società da allora hanno corretto le falle di sicurezza). Gli hacker hanno fornito gli exploit attraverso attacchi watering-hole, che compromettono i siti frequentati dagli obiettivi di interesse e allacciano i siti con codice che installa malware sui dispositivi dei visitatori. I siti boobytrapped utilizzavano due server di exploit, uno per gli utenti Windows e l’altro per gli utenti di Android.

Non sono hacker dilettanti

L’uso di un’infrastruttura zero-day e complessa non è di per sé un segno di sofisticazione, ma mostra un’abilità superiore alla media da parte di un team professionale di hacker. In combinazione con la robustezza del codice di attacco, che ha concatenato più exploit in modo efficiente, la campagna dimostra che è stata eseguita da un “attore altamente sofisticato”.

“Queste catene di exploit sono progettate per l’efficienza e la flessibilità grazie alla loro modularità”, ha scritto un ricercatore del team di ricerca sugli exploit di Project Zero di Google . “Sono codice complesso e ben progettato con una varietà di nuovi metodi di sfruttamento, registrazione matura, tecniche di post-sfruttamento sofisticate e calcolate e volumi elevati di controlli anti-analisi e di targeting. Crediamo che team di esperti abbiano progettato e sviluppato queste catene di exploit “.

La modularità dei carichi utili, le catene di exploit intercambiabili e la registrazione, il targeting e la maturità dell’operazione hanno anche distinto la campagna, ha affermato il ricercatore.

I quattro zero giorni sfruttati sono stati:

- CVE-2020-6418 : Vulnerabilità di Chrome in TurboFan (risolto a febbraio 2020)

- CVE-2020-0938 : Vulnerabilità dei caratteri su Windows (risolto aprile 2020)

- CVE-2020-1020 : Vulnerabilità dei caratteri su Windows (risolto aprile 2020)

- CVE-2020-1027 : vulnerabilità CSRSS di Windows (risolto aprile 2020)

Gli aggressori hanno ottenuto l’esecuzione di codice in modalità remota sfruttando lo zero-day di Chrome e diverse vulnerabilità di Chrome recentemente corrette. Tutti gli zero-days sono stati utilizzati contro gli utenti Windows. Nessuna delle catene di attacchi contro i dispositivi Android ha sfruttato lo zero-day, ma i ricercatori di Project Zero hanno affermato che è probabile che gli aggressori avessero Android zero-day a loro disposizione.

Il diagramma seguente fornisce una panoramica visiva della campagna, avvenuta nel primo trimestre dello scorso anno:

In tutto, Project Zero ha pubblicato sei puntate che descrivono dettagliatamente gli exploit e i payload post-exploit trovati dai ricercatori. Altre parti descrivono un bug infinito di Chrome , gli exploit di Chrome , gli exploit di Android , i payload di sfruttamento post-Android e gli exploit di Windows .

L’intenzione della serie è aiutare la comunità della sicurezza in generale a combattere in modo più efficace le complesse operazioni di malware. “Ci auguriamo che questa serie di post sul blog offra ad altri uno sguardo approfondito sullo sfruttamento da parte di un attore del mondo reale, maturo e presumibilmente ben dotato di risorse”, hanno scritto i ricercatori di Project Zero.